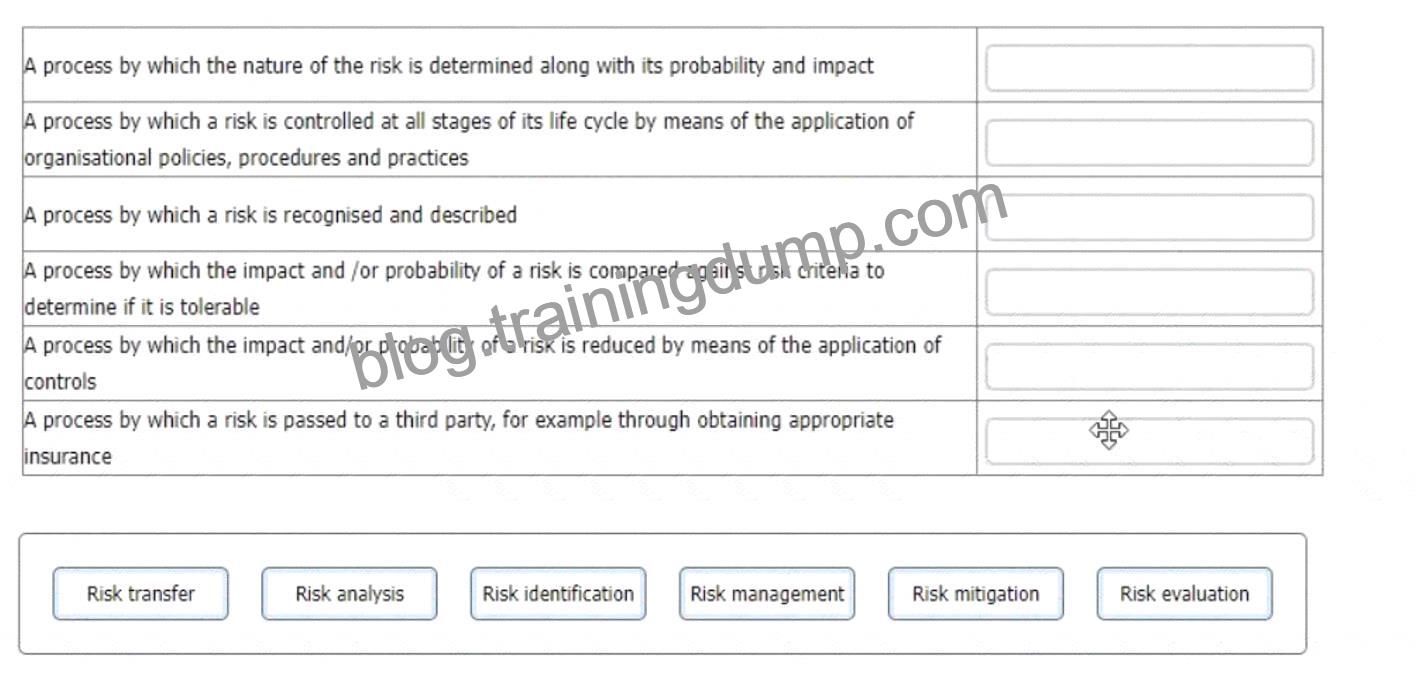

FRAGE 78

Sie sind ein erfahrener ISMS-Audit-Teamleiter, der einen Auditor in der Ausbildung anleitet. Sie sind sich über die Risikoprozesse nicht im Klaren und bitten Sie, ihnen ein Beispiel für jeden der unten aufgeführten Prozesse zu geben.

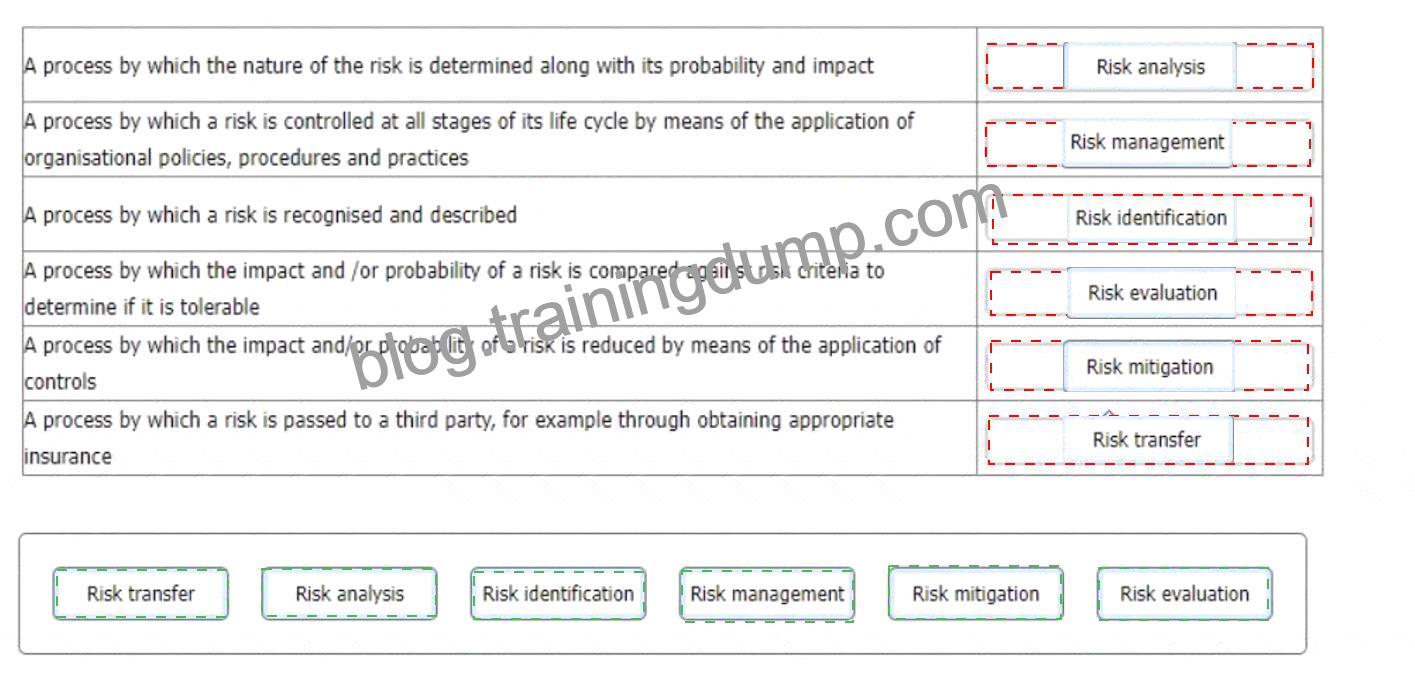

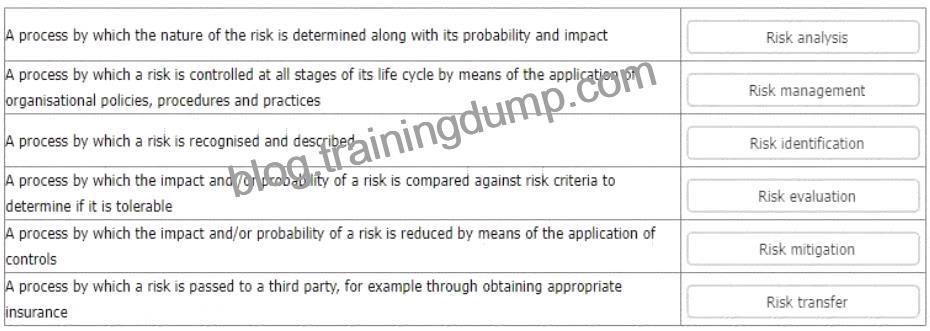

Ordnen Sie jede der Beschreibungen einem der folgenden Risikomanagementprozesse zu.

Um die Tabelle auszufüllen, klicken Sie auf den leeren Abschnitt, den Sie ausfüllen möchten, so dass er rot hervorgehoben wird, und klicken Sie dann auf den zutreffenden Text aus den unten stehenden Optionen. Alternativ können Sie jede Option per Drag & Drop auf den entsprechenden leeren Abschnitt ziehen.

Erläuterung:

* Die Risikoanalyse ist der Prozess, bei dem die Art des Risikos sowie dessen Wahrscheinlichkeit und Auswirkungen bestimmt werden. Die Risikoanalyse umfasst die Abschätzung der Wahrscheinlichkeit und der Folgen potenzieller Ereignisse oder Situationen, die sich auf die Ziele oder Anforderungen der Organisation im Bereich der Informationssicherheit auswirken könnten12. Bei der Risikoanalyse können qualitative oder quantitative Methoden oder eine Kombination aus beiden angewandt werden12.

* Risikomanagement ist der Prozess, durch den ein Risiko in allen Phasen seines Lebenszyklus durch die Anwendung von organisatorischen Strategien, Verfahren und Praktiken kontrolliert wird. Das Risikomanagement umfasst die Festlegung des Kontextes, die Identifizierung, Analyse, Bewertung, Behandlung, Überwachung und Überprüfung der Risiken, die die Leistung der Organisation im Bereich der Informationssicherheit oder die Einhaltung der Vorschriften beeinträchtigen könnten12. Durch das Risikomanagement soll sichergestellt werden, dass Risiken rechtzeitig und wirksam erkannt und behandelt werden und dass Verbesserungsmöglichkeiten genutzt werden12.

* Die Risikoidentifizierung ist der Prozess, durch den ein Risiko erkannt und beschrieben wird. Die Risikoermittlung umfasst die Identifizierung und Dokumentation der Quellen, Ursachen, Ereignisse, Szenarien und potenziellen Auswirkungen von Risiken, die sich auf die Informationssicherheitsziele oder -anforderungen der Organisation auswirken könnten12. Bei der Risikoidentifizierung können verschiedene Techniken zum Einsatz kommen, z. B. Brainstorming, Interviews, Checklisten, Umfragen oder historische Daten12.

* Die Risikobewertung ist der Prozess, bei dem die Auswirkungen und/oder die Wahrscheinlichkeit eines Risikos mit Risikokriterien verglichen werden, um festzustellen, ob das Risiko tolerierbar ist. Bei der Risikobewertung werden die Ergebnisse der Risikoanalyse mit vordefinierten Kriterien verglichen, die die Risikobereitschaft, -toleranz oder -akzeptanz der Organisation widerspiegeln12. Bei der Risikobewertung können verschiedene Methoden zum Einsatz kommen, z. B. Ranking, Scoring oder Matrix12. Die Risikobewertung hilft bei der Festlegung von Prioritäten und der Entscheidung über geeignete Optionen zur Risikobehandlung12.

* Risikominderung ist der Prozess, durch den die Auswirkungen und/oder die Wahrscheinlichkeit eines Risikos durch die Anwendung von Kontrollen verringert werden. Die Risikominderung umfasst die Auswahl und Umsetzung von Maßnahmen, die darauf abzielen, Risiken, die die Ziele oder Anforderungen der Organisation im Bereich der Informationssicherheit beeinträchtigen könnten, zu verhindern, zu verringern, zu übertragen oder zu akzeptieren12. Die Risikominderung kann verschiedene Arten von Kontrollen umfassen, z. B. technische, organisatorische, rechtliche oder physische12. Die Risikominderung sollte auf der Grundlage einer Kosten-Nutzen-Analyse und einer Bewertung des Restrisikos erfolgen12.

* Risikotransfer ist der Prozess, bei dem ein Risiko auf einen Dritten übertragen wird, z. B. durch den Abschluss einer entsprechenden Versicherung. Risikotransfer bedeutet, dass die Verantwortung oder Haftung für ein Risiko ganz oder teilweise auf eine andere Partei übertragen wird, die über mehr Kapazitäten oder Fähigkeiten zur Bewältigung des Risikos verfügt12. Der Risikotransfer kann verschiedene Methoden umfassen, wie Verträge, Vereinbarungen, Partnerschaften, Outsourcing oder Versicherungen12. Der Risikotransfer sollte nicht als Ersatz für ein effektives Risikomanagement innerhalb der Organisation dienen12.

Referenzen :=

* ISO/IEC 27001:2022 Informationstechnik - Sicherheitstechniken - Managementsysteme für Informationssicherheit - Anforderungen

* ISO/IEC 27005:2022 Informationstechnik - Sicherheitstechniken - Risikomanagement der Informationssicherheit