FRAGE 248

Samuel, ein Sicherheitsadministrator, prüft die Konfiguration eines Webservers. Er stellt fest, dass der Server SSlv2-Verbindungen zulässt und dass dasselbe private Schlüsselzertifikat auf einem anderen Server verwendet wird, der SSLv2-Verbindungen zulässt. Diese Schwachstelle macht den Webserver anfällig für Angriffe, da der SSLv2-Server Schlüsselinformationen preisgeben kann.

Welche der folgenden Angriffe können durch Ausnutzung der oben genannten Schwachstelle durchgeführt werden?

DROWN ist eine schwerwiegende Sicherheitslücke, die HTTPS und andere Dienste betrifft, die SSL und TLS verwenden, einige der wichtigsten kryptografischen Protokolle für die Netzsicherheit. Diese Protokolle ermöglichen es jedem, im Netz zu surfen, E-Mails zu nutzen, online zu schauen und Sofortnachrichten zu senden, ohne dass Dritte die Kommunikation einsehen können.

DROWN ermöglicht es Angreifern, die Verschlüsselung zu knacken und sensible Kommunikation sowie Passwörter, Kreditkartennummern, Geschäftsgeheimnisse oder Finanzdaten zu lesen oder zu stehlen. Zum Zeitpunkt der Veröffentlichung im März 2016 zeigten unsere Messungen, dass dreißig Drittel aller HTTPS-Server für den Angriff anfällig waren. Glücklicherweise ist die Schwachstelle derzeit viel weniger verbreitet. Für das Jahr 2019 schätzt SSL Labs, dass 1,2% der HTTPS-Server anfällig sind.

Was haben die Angreifer davon?

Jegliche Kommunikation zwischen Benutzern und dem Server. Dazu gehören in der Regel, aber nicht nur, Benutzernamen und Kennwörter, Kreditkartennummern, E-Mails, Sofortnachrichten und vertrauliche Dokumente. In einigen gängigen Szenarien kann sich ein Angreifer auch als eine sichere Website ausgeben und den Inhalt, den der Benutzer sieht, abfangen oder ändern.

Wer ist gefährdet?

Websites, Mailserver und andere TLS-abhängige Dienste sind durch den DROWN-Angriff gefährdet. Zum Zeitpunkt der Veröffentlichung waren viele beliebte Websites betroffen. Wir haben das gesamte Internet gescannt, um festzustellen, wie viele Websites anfällig sind:

Die Betreiber gefährdeter Server müssen Maßnahmen ergreifen. Es gibt nichts Praktisches, was Browser oder Endnutzer von sich aus zum Schutz vor diesem Angriff tun könnten.

Ist meine Website angreifbar?

Moderne Server und Shopper verwenden das Verschlüsselungsprotokoll TLS. Aufgrund von Fehlkonfigurationen unterstützen einige Server jedoch auch noch SSLv2, einen Vorläufer von TLS aus den 1990er Jahren. Diese Unterstützung spielte in der Praxis keine Rolle, da kein aktueller Kunde SSLv2 wirklich nutzt. Obwohl SSLv2 als äußerst unsicher gilt, wurde die einfache Unterstützung von SSLv2 bisher nicht als Sicherheitsproblem angesehen, da es von den Kunden nie verwendet wurde.

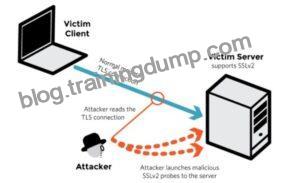

DROWN zeigt, dass die bloße Unterstützung von SSLv2 eine Gefahr für moderne Server und Clients darstellen kann. Das Programm ermöglicht es modernen Angreifern, moderne TLS-Verbindungen zwischen aktuellen Clients und Servern herzustellen, indem sie Probes an einen Server senden, der SSLv2 unterstützt und denselben privaten Schlüssel verwendet.

Ein Server ist anfällig für DROWN, wenn:

Sie lässt SSLv2-Verbindungen zu. Dies ist erstaunlich häufig der Fall, was auf Fehlkonfigurationen und ungeeignete Standardeinstellungen zurückzuführen ist.

Sein privater Schlüssel wird auf jedem anderen Server verwendet, der SSLv2-Verbindungen zulässt, auch für ein anderes Protokoll. Viele Unternehmen verwenden z. B. dasselbe Zertifikat und denselben Schlüssel auf ihren Web- und E-Mail-Servern. Wenn in diesem Fall der E-Mail-Server SSLv2 unterstützt und der Webserver nicht, kann ein Angreifer den E-Mail-Server nutzen, um TLS-Verbindungen zum Webserver zu unterbrechen.

Wie kann ich meinen Server schützen?

Um sich vor DROWN zu schützen, müssen Serverbetreiber sicherstellen, dass ihre private Schlüsselsoftware überall dort eingesetzt wird, wo Servercomputercode SSLv2-Verbindungen ermöglicht. Dazu gehören Netzserver, SMTP-Server, IMAP- und POP-Server sowie andere Software, die SSL/TLS unterstützt.

SSLv2 zu deaktivieren ist schwierig und hängt von der jeweiligen Serversoftware ab. Wir bieten hier Anleitungen für viele gängige Produkte:

OpenSSL: OpenSSL kann eine wissenschaftliche Bibliothek sein, die in verschiedenen Server-Produkten verwendet wird. Für Benutzer von OpenSSL ist die einfachste und empfohlene Lösung ein Upgrade auf eine aktuelle OpenSSL-Version. Benutzer von OpenSSL 1.0.2 sollten auf 1.0.2g aktualisieren. Benutzer von OpenSSL 1.0.1 sollten auf 1.0.1s aktualisieren. Benutzer älterer OpenSSL-Versionen sollten ein Upgrade auf eine dieser Versionen durchführen. (Aktualisiert am dreizehnten März, 16:00 UTC) Microsoft IIS (Windows Server): Die Unterstützung für SSLv2 auf dem Serveraspekt ist standardmäßig nur auf den Betriebssystemversionen aktiviert, die IIS 7.0 und IIS 7.5 entsprechen, insbesondere Windows Szene, Windows Server 2008, Windows 7 und Windows Server 2008R2. Diese Unterstützung wird im entsprechenden SSLv2-Unterschlüssel für "Server" deaktiviert, wie in KB245030 beschrieben. Auch wenn Benutzer die Schritte zur Deaktivierung von SSLv2 nicht unternommen haben, werden die Exportgrade- und 56-Bit-Chiffren, die DROWN möglich machen, anscheinend nicht standardmäßig unterstützt.

Netzwerksicherheitsdienste (NSS): NSS kann eine allgemeine wissenschaftliche Bibliothek sein, die in verschiedene Serverprodukte integriert ist. Bei NSS-Versionen ab Version 3.13 (veröffentlicht im Jahr 2012) sollte SSLv2 standardmäßig deaktiviert sein. (Einige wenige Benutzer haben SSLv2 möglicherweise manuell aktiviert und müssen Schritte unternehmen, um es zu deaktivieren.) Benutzer älterer Versionen sollten ein Upgrade auf eine modernere Version durchführen. Wir empfehlen dennoch zu prüfen, ob Ihr nicht-öffentliches Geheimnis an anderer Stelle offengelegt wird Andere betroffene Software und Betriebssysteme:

Anleitungen und Daten für: Apache, Postfix, Nginx, Debian, Red Hat

Browser und andere Verbraucher: Es gibt praktisch nichts, was Netzbrowser oder anderer Client-Computercode tun können, um DROWN zu stoppen. Nur Serverbetreiber können Maßnahmen zum Schutz vor dem Angriff ergreifen.